Respaldo y recuperación de información

Hacer una copia de seguridad,copia de respaldo o simplemente respaldo ( backupen inglés) consiste en guardar en un medio extraíble (para poder guardarlo en lugar seguro) la información sensible referida a un sistema. Esta se puede realizar tanto en computadores personales como en servidores.

Este medio puede ser un disco duro externo, un CD-ROM grabable o una copia de seguridad en un disco particionado. La copia de seguridad puede realizarse solo de los datos (bases de datos , correo electrónico , carpetas compartidas en un servidor de archivos) pero también de archivos que formen parte del sistema operativo .

Las copias de seguridad en un sistema informático tienen por objetivo el mantener cierta capacidad de recuperación de la información ante posibles pérdidas. Esta capacidad puede llegar a ser algo muy importante, incluso crítico, para las empresas. Se han dado casos de empresas que han llegado a desaparecer ante la imposibilidad de recuperar sus sistemas al estado anterior a que se produjese un incidente de seguridad grave.

Típicamente las copias de seguridad CDs o pueden realizarse a un centro de respaldo remoto. Todo dependerá de la escala a la que se trabaje, ya sea un PC doméstico o un enorme sistema centralizado de una gran empresa o un organismo público.

La primera diferenciación básica entre copias de seguridad está entre las copias de seguridad del sistema y de los datos.

Las copias de seguridad del sistema tienen por objeto el mantener la capacidad poder re-arrancar el sistema informático tras un desastre. Esta contendrá la copia de los ficheros del software de base y del software de aplicación.

Las copias de seguridad de los datos , las más importantes al fin y al cabo, tienen por objeto mantener la capacidad de recuperar los datos perdidos tras un incidente de seguridad.

Recuperación de Datos e Información

Se trata de operaciones informáticas orientadas a la recuperación de información de una colección de documentos. La recuperación de documentos tiene como objetivo satisfacer la necesidad de información de un usuario, normalmente expresada en lenguaje natural.

Esta recuperación puede darse en distintos tipos de sistemas de almacenamiento : Recuperación de datos informáticos , Recuperación de Discos Rígidos , Recuperación de Raid de Discos Rígidos , Recuperación de Zip, CD, DVD, MemoryCard.

La perdida de datos puede ser ocasionada por diferentes causas como daño físico del dispositivo de almacenamiento, borrado accidental, fallos del sistema, ataques de virus y hackers.

Recursos para la administración eficiente de un sistema computacional

1. Administración de equipos

Administración de equipos es un conjunto de herramientas administrativas de Windows que puede utilizar para administrar un equipo local o remoto. Las herramientas están organizadas en una única consola, que facilita la presentación de las propiedades administrativas y el acceso a las herramientas necesarias para realizar las tareas de administración de equipos.

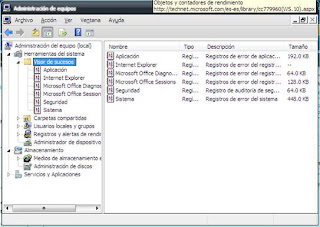

La consola Administración de equipos

La consola Administración de equipos consta de una ventana divida en dos paneles. En el panel izquierdo aparece el árbol de consola y el derecho muestra los detalles. Al hacer clic en un elemento del árbol de consola, la información acerca del elemento se muestra en el panel de detalles. La información que se muestra es específica del elemento seleccionado.

Las herramientas administrativas de Administración de equipos se agrupan en las tres categorías siguientes en el árbol de consola:

- Herramientas del sistema

- Almacenamiento

- Servicios y Aplicaciones

Cada categoría incluye varias herramientas o servicios.

Herramientas del sistema- Visor de sucesos

- Carpetas compartidas

- Usuarios locales y grupos

- Registros y alertas de rendimiento Utilice la herramienta Registros y alertas de rendimiento para configurar las alertas y los registros de rendimiento con el fin de supervisar y recopilar datos acerca del rendimiento del equipo.

- Administrador de dispositivos

Almacenamiento

- Medios de almacenamiento extraíbles

- Desfragmentador de disco

- Administración de discos

Servicios y Aplicaciones

- Servicios Utilice Servicios para administrar los servicios en equipos locales y remotos. Puede iniciar, detener, pausar, reanudar o deshabilitar los servicios.

- Control WMI Utilice Control WMI para configurar y administrar el servicio Instrumental de administración de Windows (WMI).

- Servicio de Index Server Utilice Servicio de Index Server para administrar el Servicio de Index Server, y para crear y configurar catálogos adicionales para almacenar información de índice.

Cómo utilizar Administración de equipos en el equipo local

Se debe haber iniciado sesión como Administrador o como un miembro del grupo Administradores para poder ver y modificar la mayoría de propiedades y realizar la mayor parte de tareas de administración de equipos.Orígenes de datos ODBC

Uso del Administrador de orígenes de datos ODBC

¿Para qué sirve la ficha DSN de usuario?

Esta ficha sirve para agregar, eliminar o configurar orígenes de datos con nombres de origen de datos (DSN) de usuario. Estos orígenes de datos son locales respecto al equipo y sólo puede obtener acceso a ellos el usuario actual.

Visor de eventos

Es cualquier evento significativo del sistema o de un programa que requiere que se notifique a los usuarios o que se agregue una entrada a un registro. El servicio Registro de eventos graba eventos de aplicación, de seguridad y de sistema en el Visor de eventos. Con los registros de eventos del Visor de eventos puede obtener información acerca de los componentes de hardware, software y sistema, y supervisar los eventos de seguridad de un equipo local o remoto. Los registros de eventos pueden ayudar a identificar y diagnosticar el origen de los problemas actuales del sistema o a predecir posibles problemas del sistema.

Consola de rendimiento

En los casos que el administrador de tareas, no es una herramienta que cumpla con lo necesario para determinar alguna falla o para indicar que óptimo o no óptimo resulta un determinado recurso , Windows XP ofrece la posibilidad de utilizar la Consola de Rendimiento, la cual permite manejar múltiples analizadores que ofrecen información excesivamente detallada sobre una enorme cantidad de elementos posibles a monitorear. Para ejecutarla, escribimos en la línea de comandos: PERFMON.MSC.

La barra de herramientas, permite controlar al monitor del sistema permitiendo modificar los gráficos, reiniciar los contadores o agregar y quitar contadores.

Si seleccionamos agregar un controlador, nos daremos cuenta de que existen una gran cantidad, pero no nos dejemos impresionar tan rápidamente, ya que la cantidad de contadores está en función al del objeto seleccionado, el cual, al principio es el Procesador, pero si desplegamos, la lista parece innumerable.

Cada contador tiene la posibilidad de utilizar un botón EXPLICAR que se encuentra en la parte inferior al contador seleccionado, lo que permite darnos una idea de para qué puede servir dicho contador.

Además de poder monitorear nuestro propio equipo, podemos hacerlo con un equipo remoto.

Utilizando esta herramienta, podremos darnos cuenta perfectamente de cuáles son los factores que modifican el Rendimiento del Sistema.